La seguridad de las redes Wifi ha evolucionado considerablemente, pero aún enfrenta desafíos importantes. De hecho, en este artículo analizaremos la vulnerabilidad inherente de las contraseñas wifi, especialmente en redes WPA2 con cifrado AES, y brindaremos consejos para fortalecer nuestra defensa contra ataques maliciosos.

Evolución de la seguridad Wifi

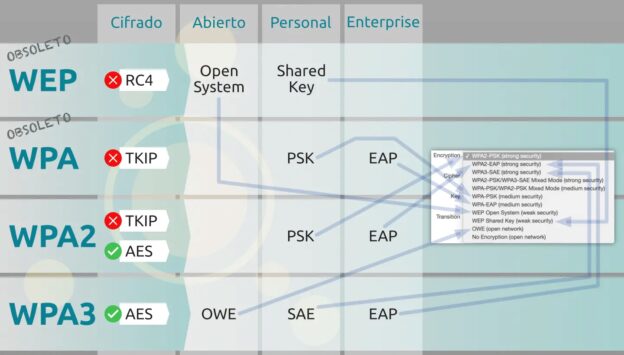

En un comienzo, la encriptación “WEP” ofrecía una protección frágil, pero con la llegada de “WPA”, se mejoraron las defensas. Aún así, “WPA2” con cifrado AES se ha convertido en la norma actual.

A pesar de su reputación de seguridad, tiene un punto débil crucial: la contraseña seleccionada por el usuario.

Tipos de ataques a contraseñas

En “Reparación de Ordenadores” entendemos que para comprometer una red “WPA2” con AES, los atacantes deben emplear principalmente dos tácticas: fuerza bruta y diccionario.

En cuanto a la “fuerza bruta”, esta implica probar secuencialmente todas las combinaciones posibles, mientras que los ataques de “diccionario” utilizan combinaciones predefinidas, ahorrando tiempo al evitar pruebas innecesarias.

Ahora bien, la debilidad de “WPA2” radica en la posibilidad de realizar ataques de fuerza bruta offline, utilizando herramientas como “Aircrack-ng”. Estos ataques se aprovechan del “handshake”, una transacción entre el punto de acceso y el cliente, permitiendo a los hackers descifrar la clave de manera sigilosa.

Contrarrestando los ataques: PMF y WPA3

Para contrarrestar estos ataques, se han introducido medidas como “PMF” (Protected Management Frames) y “WPA3”.

El PMF impide la desautenticación de clientes, mientras que WPA3 presenta un nuevo handshake llamado “Dragonfly”, diseñado para resistir ataques de diccionario offline.

A pesar de estas mejoras, la adopción limitada de PMF y WPA3 compromete la seguridad, ya que muchas redes permiten la conexión de dispositivos antiguos.

Tiempo estimado para romper una clave Wifi

Muchos usuarios no saben que el tiempo necesario para romper una clave wifi dependerá de la potencia de cálculo utilizada.

Herramientas como “Hashcat”, que aprovechan la capacidad de las GPU, pueden probar millones de combinaciones por segundo, incluso servicios en la nube ofrecen clusters de GPUs para acelerar el proceso.

Por lo pronto, con una GPU avanzada, el proceso de romper una clave de 8 caracteres puede llevarse a cabo en un tiempo sorprendentemente corto. Es más, la presencia de fast roaming 802.11r acelera el proceso, eliminando la necesidad de capturar el handshake y optimizando la eficiencia de Hashcat.

Longitud de la contraseña: un factor crítico

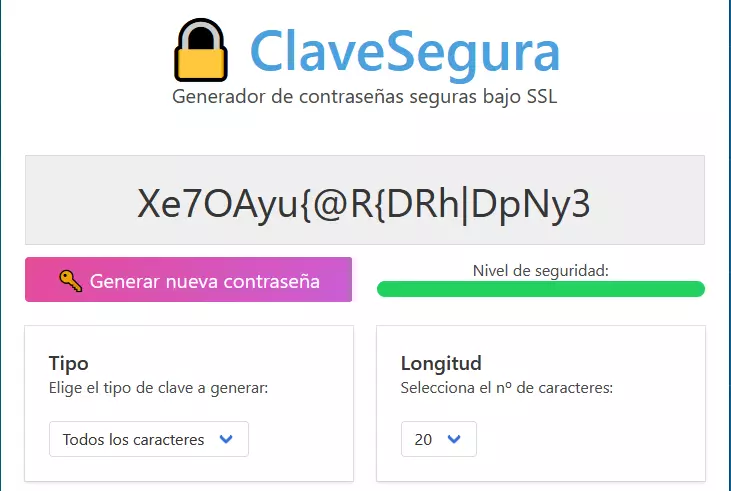

Más allá de los ataques de fuerza bruta, la elección de la contraseña es fundamental. De hecho, para defenderse eficazmente, se deben seguir ciertas pautas, entre ellas, optar por combinaciones que carezcan de sentido para evitar ataques de diccionario o mismo, diversificar utilizando letras minúsculas, mayúsculas, números y símbolos, lo que fortalecerá la contraseña.

Vale aclarar que la longitud, sin duda, será crítica, ya que cada carácter adicional eleva exponencialmente el tiempo necesario para romperla.

Recomendaciones de Seguridad

En este caso, el Instituto Nacional de Ciberseguridad (INCIBE) sugiere una contraseña de «mínimo ocho caracteres que combinen minúsculas, mayúsculas, números y caracteres especiales«.

Sin embargo, la Oficina Federal de Seguridad de la Información alemana y la Agencia Nacional de Seguridad de los EEUU van más allá, recomendando al menos 20 caracteres, especialmente con PMF activo.

Por lo pronto, la conciencia sobre la longitud y complejidad de las contraseñas será esencial para lograr una defensa robusta. Al adoptar estas prácticas, podemos proteger nuestras redes wifi de los ataques maliciosos y garantizar una conectividad segura.

Artículos recomendados:

- EXPLORA LAS FUNCIONES MEJORADAS DE CHROME WEB STORE

- CONSEJOS PARA POTENCIAR TU PC GAMING CON WINDOWS 11

- CÓMO RETRASAR LA ACTUALIZACIÓN DE WINDOWS 11 23H2 CON ERRORES

(S.M.C)

93 604 20 74

93 604 20 74 623 399 031

623 399 031